Authentification à deux facteurs

Sommaire

v 0.1

Source

Introduction

L’authentification à deux facteurs (2FA) est un processus de sécurité qui augmente la probabilité qu’une personne soit ce qu’elle prétend être.

Le processus demande aux utilisateurs de fournir deux facteurs d’authentification différents avant de pouvoir accéder à une application ou un système, plutôt que d’indiquer simplement leur nom d’utilisateur et leur mot de passe.

La 2FA est un outil de sécurité vital qui permet aux organisations de protéger leurs données et leurs utilisateurs face à un paysage de cybersécurité chargé d’un volume plus élevé de cyberattaques de plus en plus sophistiquées.

Les entreprises de toutes tailles doivent suivre le rythme de la sophistication des attaquants et faire évoluer continuellement leurs défenses pour empêcher les malfaiteurs d’accéder à leurs réseaux et systèmes.

Pour répondre à ce qu’est la 2FA, un bon point de départ est de se souvenir qu’il s’agit d’un processus par lequel les organisations cessent de compter uniquement sur les mots de passe pour accéder aux applications et aux sites Web.

La 2FA fait exactement ce qu’elle dit : fournir un processus d’authentification en deux étapes qui ajoute une couche de sécurité supplémentaire aux défenses des entreprises.

Il est donc plus difficile pour les cybercriminels de voler l’identité des utilisateurs ou d’accéder à leurs appareils et comptes.

Elle permet également aux organisations d’empêcher les attaquants d’accéder à leurs systèmes, même lorsque le mot de passe d’un utilisateur a été volé.

Ce processus est de plus en plus utilisé pour prévenir les cybermenaces courantes, telles que les attaques de phishing, qui permettent aux attaquants d’usurper les identités après avoir volé les mots de passe de leurs cibles.

Quels sont les facteurs d’authentification ?

Il existe plusieurs types de facteurs d’authentification qui peuvent être utilisés pour confirmer l’identité d’une personne.

Les plus fréquents sont les suivants :

-

Un facteur de connaissance : il s’agit d’informations que l’utilisateur connaît, par exemple un mot de passe, un numéro d’identification personnel (PIN) ou un code d’accès.

-

Un facteur de possession : il s’agit de quelque chose que l’utilisateur possède, par exemple son permis de conduire, sa carte d’identification, son dispositif mobile ou une application d’authentification sur son smartphone.

-

Un facteur d’inhérence : il s’agit d’un attribut personnel ou un élément inhérent à l’utilisateur, généralement une forme de facteur biométrique. Il s’agit notamment des lecteurs d’empreintes digitales, de la reconnaissance faciale et vocale, ainsi que de la biométrie comportementale comme la dynamique des frappes et les traceurs de schémas vocaux.

-

Un facteur d’emplacement : il est généralement guidé par l’emplacement où un utilisateur tente d’authentifier son identité. Les organisations peuvent limiter les tentatives d’authentification à certains dispositifs situés à des emplacements spécifiques, en fonction de la manière dont les employés se connectent à leurs systèmes et de l’endroit où ils se connectent.

-

Un facteur de temps : ce facteur restreint les demandes d’authentification à des moments spécifiques où les utilisateurs sont autorisés à se connecter à un service. Toutes les tentatives d’accès en dehors de ce délai seront bloquées ou restreintes.

Comment fonctionne l’authentification à deux facteurs ?

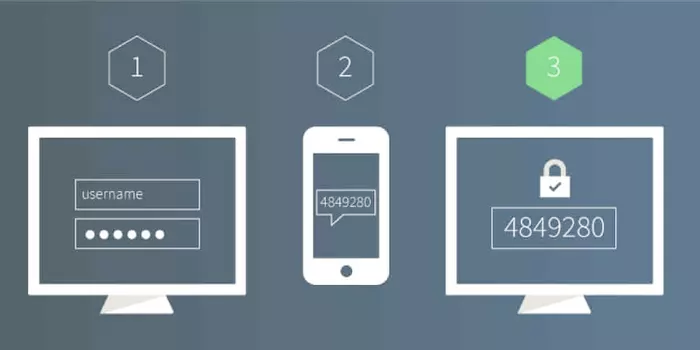

Le processus d’authentification à deux facteurs démarre lorsqu’un utilisateur tente de se connecter à une application, un service ou un système jusqu’à ce qu’il se voit accorder l’accès pour l’utiliser.

Le processus d’authentification ressemble à ceci :

-

Étape 1 : l’utilisateur ouvre l’application ou le site Web du service ou du système auquel il souhaite accéder. Il est ensuite invité à se connecter à l’aide de ses identifiants.

-

Étape 2 : l’utilisateur entre ses identifiants de connexion, qui sont généralement son nom d’utilisateur et son mot de passe. L’application ou le site Web confirme les détails et reconnaît que les détails corrects de l’authentification initiale ont été saisis.

-

Étape 3 : si l’application ou le site Web n’utilise pas les informations d’identification de connexion par mot de passe, il génère une clé de sécurité pour l’utilisateur. La clé sera traitée par l’outil d’authentification et le serveur validera la demande initiale.

-

Étape 4 : l’utilisateur est ensuite invité à soumettre un deuxième facteur d’authentification. Il s’agira généralement du facteur de possession, c’est-à-dire quelque chose dont lui seul devrait être en possession. Par exemple, l’application ou le site Web enverra un code unique au dispositif mobile de l’utilisateur.

-

Étape 5 : l’utilisateur saisit le code dans l’application ou le site Web, et si le code est approuvé, il sera authentifié et aura accès au système.

Types courants de 2FA

Il existe plusieurs types de 2FA qui peuvent être utilisés pour confirmer plus clairement qu’un utilisateur est bien celui qu’il prétend être.

Certains des exemples les plus simples incluent la réponse à des questions de sécurité et la fourniture de codes à usage unique.

D’autres utilisent différents types de jetons et d’applications pour smartphone.

Les types courants d’authentification à deux facteurs sont les suivants :

Jetons matériels pour 2FA

Les jetons matériels sont l’un des types de formats de 2FA d’origine.

Ce sont généralement de petits dispositifs de clés électroniques qui génèrent un code numérique unique toutes les 30 secondes.

Lorsqu’un utilisateur soumet sa première demande d’authentification, il peut se diriger vers la télécommande clé et émettre le code qu’elle affiche.

Les autres formes de jetons matériels incluent les périphériques de bus universel en série (Universal Serial Bus, USB) qui, lorsqu’ils sont insérés dans un ordinateur, transfèrent automatiquement un code d’authentification.

YubiKey, l’abréviation d’une clé « ubiquitous » (qui signifie omniprésente), est un exemple de clé de sécurité qui permet aux utilisateurs d’ajouter un deuxième facteur d’authentification à des services, tels qu’Amazon, Google, Microsoft et Salesforce.

Le dispositif USB est utilisé lorsque les utilisateurs se connectent à un service qui prend en charge les mots de passe à usage unique (One-Time Passwords, OTP), tels que GitHub, Gmail ou WordPress.

L’utilisateur connecte la YubiKey à son port USB, saisit son mot de passe, clique sur le champ YubiKey et touche un bouton sur le dispositif.

Cela génère un OTP de 44 caractères et le saisit automatiquement sur le dispositif de l’utilisateur pour vérifier qu’il est en possession d’un facteur d’authentification 2FA.

Il est généralement coûteux pour les organisations de distribuer des dispositifs de jetons matériels.

De plus, les jetons matériels sont faciles à égarer et peuvent eux-mêmes être piratés par les hackers, ce qui en fait une option d’authentification non sécurisée.

Authentification à deux facteurs par message texte et par SMS

Les facteurs 2FA par message textuel court (Short Message Service, SMS) et message texte sont générés lorsqu’un utilisateur tente de se connecter à une application ou un service.

Un message SMS contenant un code unique que l’utilisateur saisit ensuite dans l’application ou le service sera envoyé à son dispositif mobile.

Ce type de facteur d’authentification 2FA a été utilisé par les banques et les services financiers pour vérifier les achats ou les modifications que les clients ont apportés à leurs comptes bancaires en ligne.

Cependant, à l’heure actuelle, ils ont tendance à abandonner cette option, étant donné la facilité avec laquelle les messages texte peuvent être interceptés.

L’appel vocal 2FA est similaire au facteur SMS.

Lorsqu’un utilisateur entre ses identifiants de connexion, il reçoit un appel sur son dispositif mobile qui lui indique le code 2FA à saisir.

Ce facteur d’authentification est utilisé moins fréquemment, mais il est déployé par les organisations dans les pays qui ont de faibles niveaux d’utilisation de smartphones.

Notifications push pour 2FA

Les notifications push sont un format d’authentification en deux étapes sans mot de passe plus couramment utilisé.

Plutôt que de recevoir un code sur leur dispositif mobile par SMS ou message vocal qui peut être piraté, les utilisateurs peuvent recevoir une notification push sur une application sécurisée sur le dispositif enregistré dans le système d’authentification.

La notification informe l’utilisateur de l’action qui a été demandée et lui indique qu’une tentative d’authentification a eu lieu.

Ensuite, il lui suffit d’approuver ou de refuser la demande d’accès.

Ce format d’authentification crée une connexion entre l’application ou le service auquel l’utilisateur tente d’accéder, le fournisseur de services 2FA, l’utilisateur lui-même et son dispositif.

Il est convivial et réduit les risques de sécurité potentiels, tels que le phishing, les attaque de l’intercepteur (Man-In-The-Middle, MITM), l’ingénierie sociale et les tentatives d’accès non autorisées.

Ce format d’authentification est plus sécurisé que les SMS ou appels vocaux, mais comporte toujours des risques.

Par exemple, il est facile pour un utilisateur de confirmer accidentellement une demande d’authentification qui a été frauduleusement envoyée en appuyant rapidement sur le bouton d’approbation lorsque la notification push apparaît.

Authentification à deux facteurs pour les dispositifs mobiles

Les smartphones offrent une variété de possibilités pour 2FA, et permettent ainsi aux entreprises d’utiliser ce qui leur convient le mieux.

Certains appareils sont capables de reconnaître les empreintes digitales.

Une caméra intégrée peut être utilisée pour la reconnaissance faciale ou le balayage de l’iris, et le microphone peut être utilisé pour la reconnaissance vocale.

Les smartphones équipés d’un système de géolocalisation (Global Positioning System, GPS) peuvent vérifier l’emplacement en tant que facteur d’authentification supplémentaire.

La voix ou les SMS peuvent également être utilisés comme canal pour l’authentification hors bande.

Un numéro de téléphone approuvé peut être utilisé pour recevoir des codes de vérification par message texte ou appel téléphonique automatisé.

Un utilisateur doit vérifier au moins un numéro de téléphone approuvé pour s’inscrire à la 2FA. Apple iOS, Google Android et Windows 10 ont tous des applications qui prennent en charge la 2FA, permettant ainsi au téléphone lui-même de servir de dispositif physique pour satisfaire au facteur de possession.

Duo Security, basé à Ann Arbor dans le Michigan, qui a été acheté par Cisco en 2018 pour 2,35 milliards USD, est un fournisseur de plates-formes 2FA dont le produit permet aux clients d’utiliser leurs appareils approuvés pour la 2FA.

La plateforme de Duo établit d’abord qu’un utilisateur est approuvé avant de vérifier que le dispositif mobile peut également être approuvé pour authentifier l’utilisateur.

Grâce aux applications d’authentification, il n’est plus nécessaire d’obtenir un code de vérification par SMS, appel vocal ou e-mail.

Par exemple, pour accéder à un site Web ou à un service Web qui prend en charge Google Authenticator, les utilisateurs saisissent leur nom d’utilisateur et leur mot de passe, soit un facteur de connaissance.

Les utilisateurs sont ensuite invités à saisir un numéro à six chiffres.

Au lieu d’avoir à attendre quelques secondes pour recevoir un message texte, un authentificateur génère le numéro pour eux.

Ces numéros changent toutes les 30 secondes et sont différents pour chaque connexion.

En saisissant le nombre correct, les utilisateurs terminent le processus de vérification et prouvent qu’ils sont en possession du bon dispositif, soit un facteur de propriété.

8. Authentification 2FA avec TOTP

L’authentification multifacteur par rapport à l’authentification à deux facteurs (MFA par rapport à 2FA)

La 2FA est un sous-ensemble du concept plus large d’authentification multifacteur (Multi-Factor Authentication, MFA).

La MFA exige que les utilisateurs vérifient plusieurs facteurs d’authentification avant d’obtenir l’accès à un service.

Il s’agit d’un élément central de toute solution de gestion des identités et des accès (Identity and Access Management, IAM) qui réduit les risques de violation de données ou de cyberattaque en renforçant la certitude accrue qu’un utilisateur est bien celui qu’il prétend être.

La principale différence entre la 2FA et la MFA est que la 2FA ne nécessite qu’une forme supplémentaire de facteur d’authentification.

Le MFA, en revanche, peut utiliser autant de facteurs d’authentification que l’application l’exige avant de s’assurer que l’utilisateur est bien celui qu’il prétend être.

Cela est dû au fait qu’un attaquant peut pirater un facteur d’authentification, tel que la carte d’identification ou le mot de passe d’un employé.

Par conséquent, les entreprises doivent ajouter d’autres facteurs d’authentification qui rendent la tâche du hacker plus difficile.

Par exemple, les environnements hautement sécurisés exigent souvent des processus MFA de plus haut niveau mettant en jeu une combinaison de facteurs physiques et de connaissance ainsi qu’une authentification biométrique. Ils prennent également souvent en compte des facteurs, tels que la géolocalisation, le dispositif utilisé, l’heure à laquelle le service est consulté et la vérification continue du comportement.

La clé de tout processus d’authentification est de trouver le juste milieu entre un système que les utilisateurs finaux trouvent facile à utiliser et un système qui fournit le niveau de sécurité qu’une entreprise exige pour protéger ses données et ses systèmes.

Les employés ne veulent pas être freinés par une solution d’authentification lente et peu fiable, et chercheront inévitablement à contourner des processus encombrants qui les empêchent de faire leur travail.